برای یک سرمایهگذار در بازار ارزدیجیتال، هیچ چیز نگرانکنندهتر از این پیام نیست: «برداشتها موقتاً غیرفعال شدهاند.» متاسفانه این اتفاق برای صرافی نوبیتکس که بزرگترین صرافی ارزدیجیتال کشور بوده است؛ رخ داد. در این مقاله بررسی میکنیم هک صرافی نوبیتکس چگونه اتفاق افتاد؟ هکرها چه هدفی داشتند و چگونه توانستند بزرگترین سرقت ارزدیجیتال در ایران را رقم بزنند؟ آیا هکرها توانستند رمزارزهای نوبیتکس را نقد کنند؟

این مطلب صرفاً با هدف اطلاعرسانی و تحلیل یک رویداد عمومی منتشر شده است و شامل هیچگونه توصیه، قضاوت، اتهام یا حمایت از اشخاص حقیقی یا حقوقی نمیباشد. میهن سیگنال در این گزارش موضعگیری خاصی نسبت به نهادها یا افراد مرتبط اتخاذ نکرده است.

کابوس ۱۸ ژوئن صرافی های ارزدیجیتال ایرانی

در خرداد ۱۴۰۴، صرافی نوبیتکس، بهعنوان بزرگترین صرافی ارزدیجیتال ایران، هدف یک حمله بزرگ سایبری قرار گرفت. اما این فقط یک دزدی ساده نبود، بلکه حملهای سیاسی و برنامهریزیشده بود که توسط گروه هکتیویستی طرفدار رژیم صهیونیستی به نام «گنجشک درنده» انجام شد.

چرا نوبیتکس هدف اصلی بود؟

نوبیتکس نقش بسیار مهمی در اقتصاد دیجیتال ایران داشت، بهویژه در شرایطی که کشور تحت تحریمهای شدید بینالمللی قرار دارد. بیش از ۱۱ میلیارد دلار تراکنش در این صرافی ثبت شده بود و میلیونها ایرانی (تقریباً بین ۷ تا ۱۱ میلیون نفر) برای حفظ ارزش داراییهای خود در برابر تورم و برای دسترسی به بازارهای جهانی از آن استفاده میکردند. بنابراین، این حمله تنها به یک شرکت آسیب نزد، بلکه ضربهای به میلیونها کاربر ایرانی و ثبات مالی کشور وارد کرد.

برخلاف هکهای دیگر که فقط بهدنبال دزدیدن رمزارز هستند، این حمله هدف سیاسی داشت. مهاجمان ادعا کردند که نوبیتکس به دولت و نیروهای نظامی ایران کمک میکرد تا تحریمها را دور بزنند و فعالیتهای غیرمجاز را تأمین مالی کنند. آنها رمزارزهای دزدیدهشده از نوبیتکس را عمداً از بین بردند تا به اقتصاد ایران و اعتبار نوبیتکس آسیب وارد کنند. این حمله درست بعد از حملات سایبری به بانک سپه رخ داد. این زمانبندی نشان میدهد که حمله به نوبیتکس بخشی از یک درگیری دیجیتال گسترده بین ایران و رژیم صهیونیستی بوده است.

استفاده از بلاکچین برای حمله سیاسی

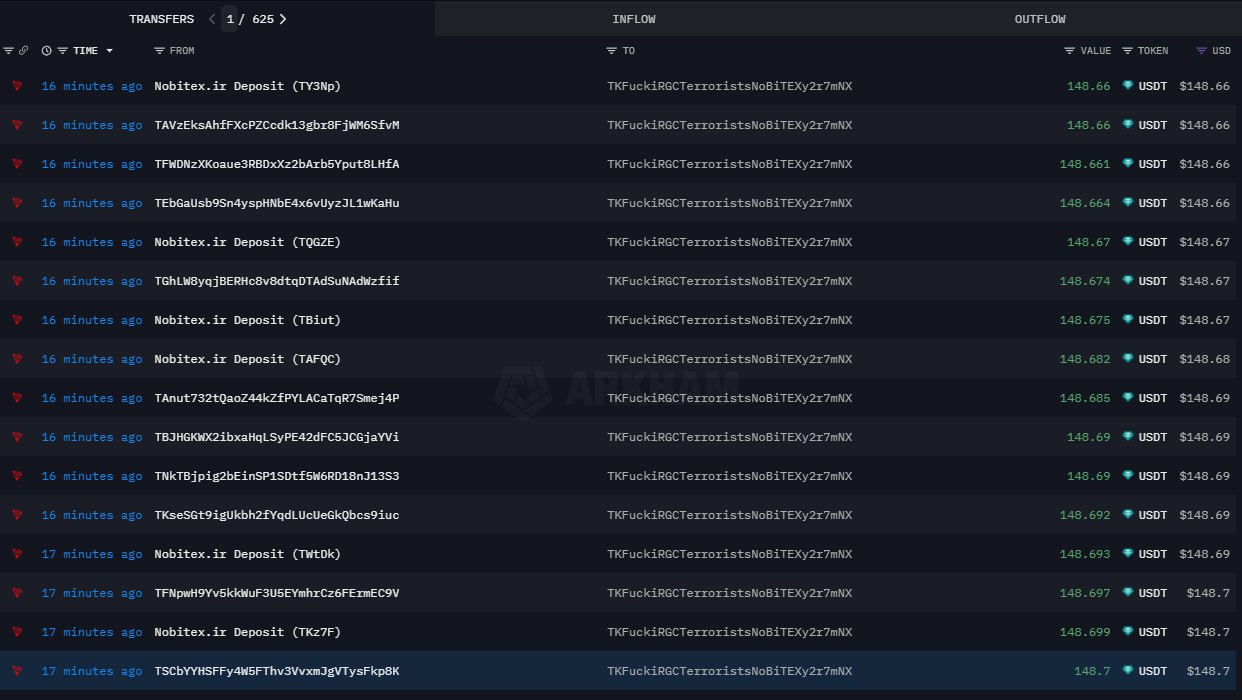

یکی از عجیبترین بخشهای این حمله، استفاده از فناوری بلاکچین برای ارسال پیام سیاسی بود. هکرها داراییهای دزدیدهشده را به آدرسهایی منتقل کردند که در آنها پیامهایی ضد نهادهای نظامی ایران بهصورت واضح نوشته شده بود. چون تراکنشهای بلاکچین دائمی و عمومی هستند، این پیامها برای همیشه در شبکههایی مانند بیتکوین، اتریوم و ترون ثبت شدند. درواقع، آنها از بلاکچین نه بهعنوان یک ابزار مالی، بلکه بهعنوان یک تابلوی تبلیغاتی غیرقابل سانسور استفاده کردند. این روش نوعی عملیات روانی جدید بود که از قدرت بلاکچین سو استفاده کردند.

هک نوبیتکس پرتگاه خطرناکی در دنیای حملات سایبری است. این اتفاق نشان داد که در دنیای امروز، پلتفرمهای مالی دیجیتال میتوانند به میدان جنگ بین کشورها تبدیل شوند. مهاجمان دنبال سود مالی نبودند، بلکه هدفشان ایجاد هرجومرج، تخریب اعتماد و رساندن یک پیام سیاسی بلندمدت بود.

برای کشورهایی مثل ایران که به صرافیهای متمرکز در شرایط تحریم وابسته هستند، این حمله نشاندهنده آسیبپذیریهای عمیق است. در نهایت، خسارت اصلی فقط از بین رفتن میلیونها دلار نبود، بلکه از بین رفتن اعتماد کاربران و شروع دورهای تازه از جنگهای دیجیتال بود.

کالبدشکافی حمله: عملیات چندمرحلهای علیه نوبیتکس

حمله به نوبیتکس در خرداد ۱۴۰۴ تنها یک نفوذ ساده نبود، بلکه یک عملیات چندلایه، دقیق و کاملاً هدفمند بود که با تخلیه کیفپولهای گرم آغاز شد، سپس با تهدیدهای عمومی ادامه یافت و در نهایت به افشای کامل کد منبع پلتفرم منجر شد. منبع

داده های arkm نشان میدهد حساب های نوبیتکس قبل از هک شدن حداقل ۲۰۰ میلیون دارایی داشته اند

جزئیات اطلاعات حمله (براساس منابع معتبر فنی):

در این حمله، مهاجمان موفق شدند با دسترسی غیرمجاز به کیفپولهای گرم نوبیتکس، بین ۹۰ تا ۱۰۰ میلیون دلار از دارایی کاربران را که شامل رمزارزهایی مانند بیتکوین، اتریوم، دوجکوین، ریپل، سولانا، ترون و تون کوین بود، به آدرسهایی غیرقابل بازیابی منتقل کنند. بهعبارت دیگر، این داراییها عملاً «سوزانده شدند» و قابل بازگردانی نیستند. طبق الگوریتمی که نوبیتکس داشت، برای تراکنش های بالا باید اجازه اپراتور قبل از تراکنش داده میشد؛ لذا هکرها با ریز کردن مبلغ و تعداد تراکنش های بالا توانستند مبلغ قابل توجهی رابدون نظارت مسئولین نوبیتکس از صرافی خارج کنند.

در ادامه حمله، فایلهایی شامل کد منبع، لیست سرورها و تنظیمات امنیتی نوبیتکس نیز بهصورت عمومی منتشر شد که میتواند باعث آسیب پذیری های بیشتری در آینده شود.

برداشت ها از حساب نوبیتکس به آدرس جعلی برای سوزانده شدن دارایی ها

خط زمانی حمله (۴۸ ساعت بحرانی)

- صبح زود ۲۸ خرداد: تحلیلگران زنجیرهای مانند ZachXBT و TRM Labs جریان مشکوک خروج داراییها را شناسایی کردند. منبع

- صبح همان روز: گروه مهاجم مسئولیت حمله را بهطور عمومی پذیرفت و تهدید به انتشار کد منبع کرد. منبع

- ظهر: نوبیتکس حمله را تأیید کرد و اعلام کرد که داراییهای دزدیدهشده از کیفپولهای گرم از طریق صندوق ذخیره نوبیتکس جبران میشوند. پلتفرم بهطور موقت غیرفعال شد. منبع

- ۲۹ خرداد: فایل حاوی کد منبع نوبیتکس منتشر شد. مهاجمان اعلام کردند که حدود ۹۰ میلیون دلار را سوزاندهاند . منبع

شناخت تیم مهاجم: گنجشک درنده

این گروه نه یک گروه ساده هکتیویستی، بلکه یک تهدید پیچیده و حرفهای است که تمرکز آن روی زیرساختهای حیاتی ایران بوده و حملاتی با ابعاد ملی انجام داده است. برخی از حملات قبلی آنها:

- مهر ۱۴۰۰: هک کردن سیستم توزیع سوخت کشور منبع

- خرداد ۱۴۰۱: حمله به کارخانه فولاد ایران که منجر به آتشسوزی شد منبع

- ۲۷ خرداد ۱۴۰۴: حمله سایبری به بانک سپه منبع

رسانههای رژیم صهیونیستی بارها این گروه را به نهادهای سایبری اسرائیل مرتبط دانستهاند.

واکنش صرافی نوبیتکس

پس از وقوع حمله سایبری گسترده به نوبیتکس در تاریخ ۲۸ خرداد ۱۴۰۴، این صرافی در واکنشی سریع و گامبهگام تلاش کرد با اطلاعرسانی شفاف، اطمینانبخشی به کاربران، و اجرای اقدامات امنیتی، بحران را مدیریت کند. در ساعات ابتدایی، تیم فنی نوبیتکس دسترسیهای غیرمجاز به کیفپول گرم را شناسایی و بلافاصله تمامی سرورها را از شبکه خارج کرد و داراییها را به کیفپولهای سرد منتقل نمود. نوبیتکس مسئولیت کامل حادثه را پذیرفت و اعلام کرد تمام خسارات از صندوق ذخیره آن جبران میشود.

در اطلاعیههای بعدی، این صرافی ضمن هشدار به کاربران برای خودداری از واریز رمزارز به آدرسهای قبلی، اعلام کرد که حمله نهتنها مالی، بلکه ماهیتی متفاوت داشته و هدف آن تخریب زیرساخت و ایجاد هراس در میان کاربران بوده است. همچنین تأکید شد که بخشی از داراییها توسط مهاجمان به آدرسهای غیرقابل بازیابی منتقل و اصطلاحاً سوزانده شده است. تیم نوبیتکس همچنین از ارتباط مستمر با نهادهای مسئول از جمله پلیس فتا خبر داد و تأکید کرد که داراییهای کاربران محفوظ مانده و مسیر انتقالها در بلاکچین شفاف است.

با گذشت یک روز، نوبیتکس در اطلاعیهای جدید تأیید کرد که ابعاد حمله پیچیدهتر از برآورد اولیه بوده اما همچنان در مسیر بازسازی زیرساختها و بازگرداندن دسترسی کاربران به پلتفرم بهصورت مرحلهای پیش میرود. شرایط اینترنت و محدودیتهای فنی نیز از چالشهای جدی این فرآیند عنوان شد. در نهایت، مدیرعامل نوبیتکس با یک پیام ویدیویی خطاب به کاربران، ضمن تشکر از صبوری آنها، وعده داد که با تعهد کامل به امنیت، خدمات بهزودی از سر گرفته خواهد شد. این مجموعه اقدامات، تلاش نوبیتکس برای بازیابی اعتماد عمومی و ادامه فعالیت در شرایطی پرتنش را نمایان میسازد.

اطلاع رسانی رسمی نوبیتکس در تلگرامش

پیامدهای هک نوبیتکس: بحران، کنترل و آسیبهای جانبی

در پی این حمله سایبری با وجود تلاشهای اولیه نوبیتکس برای مدیریت بحران و جبران خسارتها، انتشار کد منبع صرافی آسیب بزرگی به اعتماد کاربران وارد کرد و خطر حملات بعدی را افزایش داد. در این میان، کاربران عادی بیشترین آسیب را دیدند و اکنون میان صرافیهای داخلی آسیبپذیر، پلتفرمهای خارجی پرریسک و بازگشت به ریال، سردرگم ماندهاند. این رویداد نشان داد که بدون تقویت زیرساختها، شفافیت بیشتر و حمایت هوشمندانه، اعتماد به اقتصاد دیجیتال داخلی بهسختی بازخواهد گشت.

هک نوبیتکس؛ آغاز فصل جدید تهدیدات و درسهای امنیتی برای صرافیهای دیگر

این حمله سایبری برخلاف مواردی مانند FTX یا Mt. Gox نه برای کسب سود، بلکه برای نابودی سیاسی و نمادین یک صرافی داخلی انجام شد. مهاجمان بخشی از داراییها را سوزاندند، کدهای محرمانه را افشا کردند و تلاش کردند اعتماد عمومی را از بین ببرند. این اتفاق نشان داد که در کشورهای تحت تحریم و تنش، صرافیها فقط ابزار مالی نیستند، بلکه ممکن است به میدان جنگ سایبری نیز تبدیل شوند.

این رویداد زنگ خطری بود برای کل اکوسیستم رمزارزی ایران: صرافیها باید امنیت را جدی بگیرند؛ بیش از ۹۵٪ داراییها در کیفپول سرد نگهداری شود، برداشتها چند امضایی باشد، و از نگهداری دارایی در سرویسهایی مانند BitGo استفاده شود. کشورهایی با ریسک بالا باید تهدیدات دولتی را در اولویت امنیت خود قرار دهند و اقداماتی مثل تست نفوذ، استخدامهای امن، و حفاظت فیزیکی را اجرا کنند. از سوی دیگر، تحریمهای گسترده بینالمللی نباید باعث تضعیف زیرساخت دیجیتال مردم عادی شوند. جهان باید به سمت تحریمهای هوشمند برود که خدمات دفاعی سایبری را از تحریمها مستثنی کند.

در نهایت، کاربران هم باید نقش خود را جدی بگیرند: اگر کلید خصوصی در اختیار خودتان نیست، رمزارز هم واقعاً مال شما نیست. صرافی فقط برای معامله است، نه برای نگهداری بلندمدت. هر کاربر باید پیش از اعتماد، مواردی مانند اثبات ذخایر، صندوق بیمه، سیاستهای امنیتی و موقعیت جغرافیایی صرافی را بررسی کند. تنها با مشارکت و مسئولیتپذیری همه—از صرافیها و دولتها گرفته تا کاربران—میتوان آیندهای امن، شفاف و مقاوم برای رمزارزها ساخت.

هشدار مهم به کاربران نوبیتکس: لطفاً توجه داشته باشید که تنها مرجع رسمی برای پیگیری و بازگشت داراییها، خود صرافی نوبیتکس است. هرگونه ادعا از سوی افراد یا کانالهای غیررسمی درباره بازگرداندن رمزارزهای سرقتشده، جعلی و با هدف سوءاستفاده است.

سخن پایانی

ماجرای هک نوبیتکس فقط یک حمله معمولی نبود؛ بلکه نشانهای روشن از آغاز دورانی جدید در جنگهای دیجیتال بود که در آن مرز میان فناوری، اقتصاد و سیاست کاملاً محو شده است. هدف مهاجمان کسب سود مالی نبود، بلکه میخواستند یک صرافی را بهطور نمادین نابود کنند و کاربرانش را بترسانند. این حمله نشان داد که صرافیهای متمرکز در کشورهایی مانند ایران، با وجود نقش حیاتیشان برای مردم، به دلیل تحریمها از ابزارهای امنیتی پیشرفته محروم مانده و آسیبپذیر شدهاند.

نظرتان را دربارهی مقاله «کالبدشکافی هک صرافی نوبیتکس | بزرگترین سرقت رمزارزی صرافی در ایران» با ما درمیان بگذارید.

source