بازار ارزهای دیجیتال با همه نوآوریهایی که دارد، بهدلیل تکیه بر ابزارهای متن باز و سرویسهای شخص ثالث به گزینه جذابی برای هکرها تبدیل شده است. حمله زنجیره تامین (Supply Chain Attacks) یکی از روشهای زیرکانه هکرها برای سوءاستفاده از این فضاست. برای درک ماهیت این حمله و اثرات آن تصور کنید شما صاحب رستورانی هستید که بهترین پیتزاهای شهر را میپزد. مشتریها راضی هستند، کیفیت بینظیر است و همه چیز طبق برنامه پیش میرود تا اینکه یکی از تامینکنندگان پنیر، محصول آلودهای را ارسال میکند. در این وضعیت با وجود اینکه خطایی از شما سر نزده است؛ اما سلامت محصول و اعتبارتان بهخطر میافتد. ماجرای حمله زنجیره تامین در دنیای کریپتو هم به شکل مشابهی اتفاق میافتد؛ مهاجمان نه به خود پروژه، بلکه به مولفههای ثالثی که پروژه بر پایه آنها ساخته شده مانند کتابخانه کدنویسی یا API نفوذ میکنند و اعتبار و وجوه پلتفرم را بهخطر میاندازند.

اگر علاقهمند هستید بدانید حمله زنجیره تامین چیست، چطور اجرا میشود، چه تاثیری بر پروژههای کریپتویی دارد و از همه مهمتر، پروژهها چطور میتوانند از حمله Supply Chain در دنیای کریپتو مصون بمانند با این مطلب از میهن بلاکچین همراه باشید.

آنچه در این مطلب میخوانید

حمله زنجیره تامین چیست؟

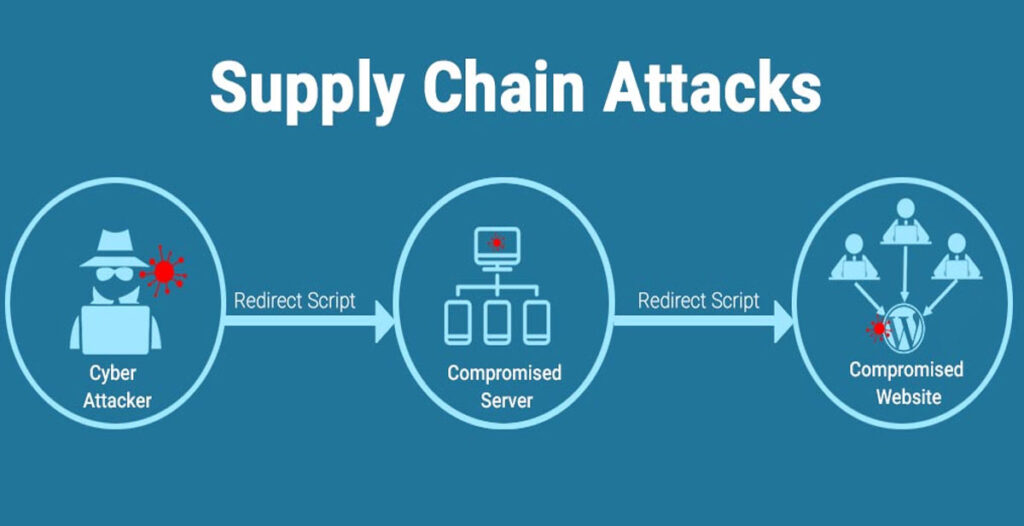

حمله زنجیره تامین (Supply Chain Attacks) در حوزه ارزهای دیجیتال نوعی حمله سایبری است که در آن، هکرها بهجای هدف قرار دادن مستقیم یک پروژه، به مؤلفهها، خدمات یا نرمافزارهای شخص ثالثی حمله میکنند که پروژه به آنها وابسته است. این مؤلفهها ممکن است شامل کتابخانهها، رابطهای برنامهنویسی (API) یا ابزارهایی باشند که در برنامههای غیرمتمرکز (DApp)، صرافیها یا سیستمهای بلاکچینی استفاده میشوند.

مهاجمان با نفوذ به این وابستگیهای خارجی، میتوانند کدهای مخرب را وارد کنند یا به سیستمهای حیاتی، دسترسی غیرمجاز پیدا کنند. بهطور مثال، ممکن است آنها یک کتابخانه متنباز پرکاربرد در پلتفرمهای دیفای را طوری دستکاری کنند تا بعد از استقرار آن بتوانند کلیدهای خصوصی را سرقت کنند یا مسیر انتقال وجوه را تغییر دهند.

اتکای اکوسیستم ارزهای دیجیتال به نرمافزارهای متنباز و یکپارچهسازی با مولفههای شخص ثالث، سیستم را بهشدت در برابر چنین حملاتی آسیبپذیر میکند. مهاجمان حملات زنجیره تامین معمولا نقاط ورودی ضعیف مانند مولفههای اکوسیستم نود پکیج منیجر (Node Package Manager) یا متعلقات موجود در گیتهاب را هدف قرار میدهند و با تزریق کد مخرب در کتابخانههای پرکاربرد، پروژهها را آلوده میکنند.

کیفپولهای سختافزاری یا کیتهای توسعه نرمافزار (SDK) نیز ممکن است در مرحله تولید یا هنگام بهروزرسانی مورد دستکاری قرار گیرند و کلیدهای خصوصی کاربران را در معرض خطر قرار دهند. همچنین، ممکن است مهاجمان به سرویسهای شخص ثالث یا اوراکلها نفوذ کنند و با دستکاری جریان داده یا دسترسی به کیفپولها، وجوه را بدزدند یا قراردادهای هوشمند در پلتفرمهای دیفای را مختل کنند.

جالب است بدانید که برخی مهاجمان یک نسخه سالم از کد را در گیتهاب قرار میدهند؛ اما نسخههای مخرب را در مخازن PyPI یا NPM منتشر میکنند. توسعهدهندگانی که به مخزن گیتهاب اعتماد میکنند، شاید هرگز متوجه نشوند چیزی که نصب کردهاند با نسخهای که دیدهاند متفاوت و خطرآفرین است.

نحوه حملات زنجیره تامین در ارزهای دیجیتال چگونه است؟

حملات زنجیره تامین در ارزهای دیجیتال، حملههای سایبری پیچیدهای هستند که با سوءاستفاده از آسیبپذیریهای موجود در وابستگیهای خارجی (سرویسها و ابزارهای شخص ثالث) پروژهها انجام میشوند. در ادامه، نحوه وقوع این حملات را مرحلهبهمرحله بررسی میکنیم:

۱. هدف قراردادن یک مؤلفه

مهاجمان ابتدا یک مؤلفه شخص ثالث پرکاربرد مانند کتابخانه متنباز یا بخشهای الحاقی قرارداد هوشمند و نرمافزارهای کیفپول را شناسایی میکنند.

۲. آلودهسازی مؤلفه

در این مرحله، مهاجم با تزریق کد مخرب یا تغییر در عملکرد مؤلفه موردنظر، آن را آلوده میکند. این کار ممکن است از طریق هک کردن مخزن گیتهاب، انتشار یک بسته نرمافزاری جعلی یا حتی دستکاری کیفپولهای سختافزاری صورت گیرد.

۳. پذیرش ناآگاهانه توسط توسعهدهندگان

توسعهدهندگان یا پلتفرمهای کریپتویی، بیخبر از همهجا، مؤلفه آلوده را در پروژههای خود بهکار میگیرند. از آنجایی که بسیاری از پروژهها به فرآیندهای خودکار و منابع قابلاعتماد متکی هستند، این آلودگی بهراحتی نمایان نمیشود و حمله گسترش پیدا میکند.

۴. فعالسازی هنگام استفاده

هنگامی که مؤلفه آلوده در محیط واقعی مورد استفاده قرار میگیرد، کد مخرب فعال میشود و در حین تعامل کاربر با برنامه یا پروتکل، اقدامات زیانباری نظیر سرقت کلید خصوصی، انتقال دارایی یا دستکاری دادهها را انجام میدهد.

۵. اثرگذاری گسترده

اگر توسعهدهندگان بهطور گسترده از مؤلفه آلوده استفاده کرده باشند، این حمله طیف وسیعی از کاربران و پلتفرمها را تحت تأثیر قرار میدهد و پیش از آنکه شناسایی شود، خسارات قابلتوجهی را بهبار میآورد.

۶. کشف و واکنش

در اغلب موارد، حمله تنها پس از وارد کردن خسارت سنگین (مانند سرقت وجوه) شناسایی میشود. بهدلیل ماهیت غیرقابل بازگشت و ناشناس بودن تراکنشهای بلاکچینی، مقابله مستقیم با مهاجم یا بازیابی داراییها بسیار دشوار است.

جالب است بدانید که بسیاری از مهاجمان زنجیره تامین، برای دریافت دادههای سرقتی مانند عبارت بازیابی یا کلید API، از رباتهای تلگرام استفاده میکنند. این روش هم ردپای کمتری از مهاجم بهجا میگذارد و هم سریعتر است. همین موضوع باعثشده که نام تلگرام در گزارشهای مربوط به هکهای ارزهای دیجیتال بهکرات دیده میشود.

بررسی حملات مخرب زنجیره تامین علیه پروژههای کریپتویی

در سال ۲۰۲۴، مهاجمان بهطور فزایندهای از مخازن نرمافزارهای متنباز (OSS) برای اجرای حملات زنجیره تامین با هدف سرقت دادهها و داراییهای کریپتویی استفاده کردند. هدف اصلی آنها فریب توسعهدهندگان برای دانلود بستههای آلوده بود.

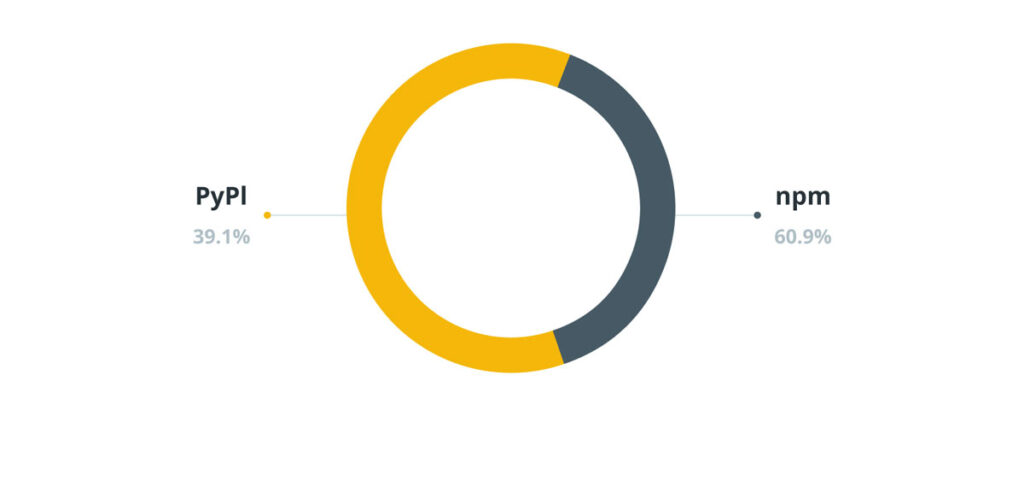

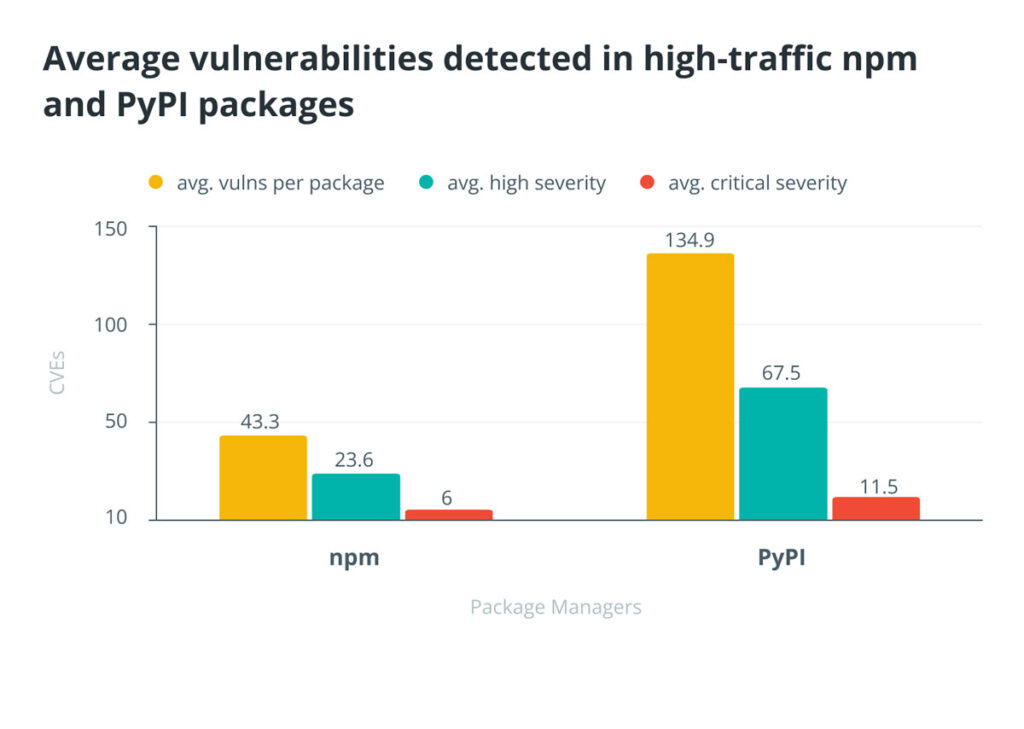

براساس گزارش «امنیت زنجیره تامین نرمافزار ۲۰۲۵» شرکت امنیت سایبری ریورسینگ لبز (Reversing Labs) پلتفرمهای OSS که در این حملات مورد سوءاستفاده قرار گرفتهاند عمدتا شامل مخزن نود پکیچ منیجر (NPM) و پایتون پکیج ایندکس (PyPI) بودهاند. NPM و PyPI دو مخزن نرمافزاری اصلی در اکوسیستمهای جاوااسکریپت و پایتون هستند که بهطور گسترده توسط توسعهدهندگان پروژههای کریپتویی مورد استفاده قرار میگیرند. در ادامه، به جزئیات این گزارش میپردازیم:

- مخازن هدفگرفتهشده: مهاجمان کدهای مخرب را در دو مخزن محبوب NPM و PyPI بارگذاری کردهاند.

- تعداد کمپینها: شرکت ریورسینگ لبز در مجموع ۲۳ کمپین مرتبط با حوزه کریپتو را شناسایی کرده است.

- تمرکز مهاجمان: از میان این کمپینها، ۱۴ مورد در مخزن NPM رخ داده و ۹ کمپین دیگر در مخزن PyPI اجرا شده است.

این حملات از نظر سطح پیچیدگی متفاوت هستند و ممکن است از روشهای ساده و شناختهشده گرفته تا تکنیکهای پیشرفته و مخفیانه را شامل شوند. یکی از روشهای رایج در این نوع حملات، تایپواسکواتینگ (Typosquatting) یا جعل نام بستهها است که در آن مهاجم یک بسته مخرب را با نامی بسیار مشابه به بسته معتبر منتشر میکند تا کاربران بهاشتباه آن را نصب کنند.

نمونههایی واقعی از حملات زنجیره تامین در دنیای کریپتو

در این بخش، چهار نمونه واقعی از حملات زنجیره تامین بررسی میشود. روشهای مورد استفاده مهاجمان، درسهای مهمی را برای تقویت امنیت پروژههای کریپتویی آشکار میکند:

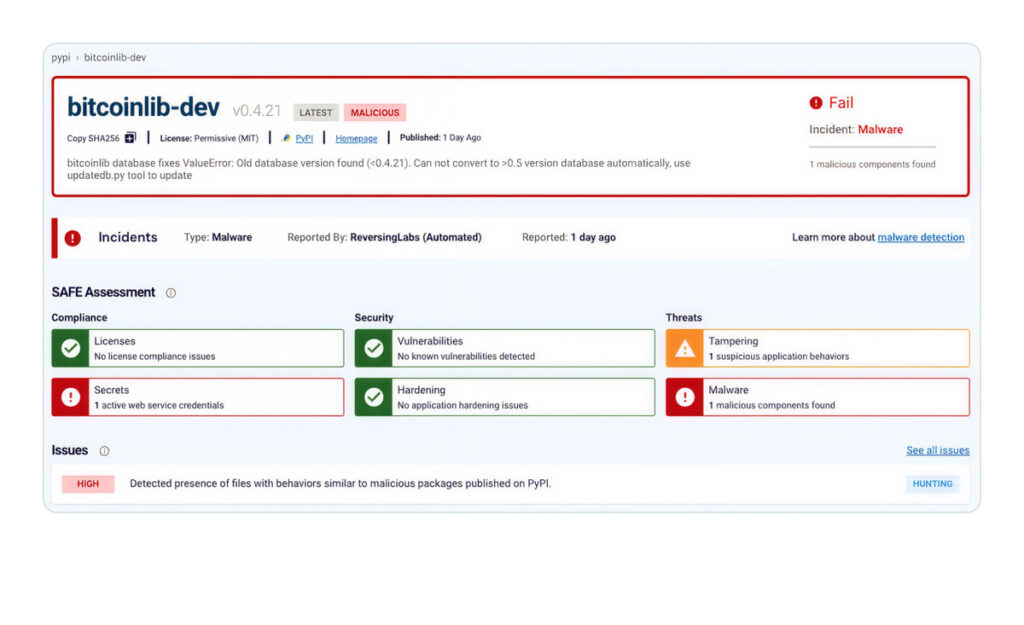

۱. حمله به کتابخانه Bitcoinlib

در آوریل ۲۰۲۵، مهاجمان به کتابخانه محبوب بیت کوینلیب (Bitcoinlib) در زبان پایتون حمله کردند. آنها با بارگذاری بستههای مخربی به نامهای “bitcoinlibdbfix” و “bitcoinlib-dev” درمخزن PyPI، وانمود کردند که اینها نسخههایی بهروزشده و رسمی هستند. این بستهها شامل بدافزاری بودند که نسخه مخربی را جایگزین ابزار خط فرمان معتبر «clw» میکرد و کلیدهای خصوصی و آدرسهای کیفپول را میدزدید. بهاین ترتیب، بعد از آنکه کاربران بدافزار را نصب میکردند، اطلاعات حساسشان برای مهاجمان ارسال میشد و آنها میتوانستند کیف پولهای قربانیان را خالی کنند.

محققان امنیتی این حمله را به کمک الگوریتمهای یادگیری ماشین شناسایی و مهار کردند. این حادثه، خطر حملات تایپواسکواتینگ در پلتفرمهای متنباز را برجسته میکند و نشان میدهد که راستیآزمایی دقیق بستهها پیش از نصب ضروری است.

۲. سوءاستفاده طولانیمدت از بسته Aiocpa

در سپتامبر ۲۰۲۴، بستهای به نام “aiocpa” بهعنوان یک کلاینت معتبر برای “Crypto Pay API” در مخزن PyPI منتشر شد و بهآرامی اعتماد توسعهدهندگان را جلب کرد. اما در ماه نوامبر، نسخه ۰.۱.۱۳ با یک کد مخفی منتشر شد که اطلاعات حساس مانند کلیدهای خصوصی و توکنهای API را سرقت و به رباتی در تلگرام ارسال میکرد.

نکته مهم این بود که کد مخرب در مخزن گیتهاب این بسته وجود نداشت و همین موضوع باعث شد که از بررسیهای مرسوم کد عبور کند. سرانجام کد مخفی توسط ابزارهای مبتنی بر یادگیری ماشین شناسایی و بسته قرنطینه شد. این ماجرا بر اهمیت مدیریت دقیق بستههای ثالث و استفاده از ابزارهای پیشرفته برای شناسایی تهدیدها در پلتفرمهای متن باز تأکید میکند.

۳. حمله به بسته @solana/web3.js

در یکی از بدترین حملات زنجیره تامین سال ۲۰۲۴، مهاجمان به بسته محبوب @solana/web3.js نفوذ کردند که یک API جاوااسکریپتی پرکاربرد برای تعامل با بلاکچین سولانا است. آنها با هدف سرقت اطلاعات حساس، کد مخرب را به نسخههای ۱.۹۵.۶ و ۱.۹۵.۷ تزریق کردند.

این بسته بهخاطر بیش از ۳٬۰۰۰ پروژه وابسته و ۴۰۰ هزار دانلود هفتگی، هدف ایدهآلی برای مهاجمان بود. این حمله نشان داد که حتی بستههای معتبر و پرکاربرد نیز میتوانند به مسیری برای حمله تبدیل شوند و مخاطرات جدی را برای توسعهدهندگان و کاربران در سراسر اکوسیستم بهوجود بیاورند.

۴. ربایش DNS از کرو فایننس

در سال ۲۰۲۳، پلتفرم کرو فایننس (Curve Finance) هدف یک حمله جعل سرویس نام دامنه (DNS hijack) قرار گرفت. مهاجمان با دسترسی به حساب ثبتکننده دامنه، DNSهای ثبتشده را تغییر دادند و کاربران را از وبسایت رسمی کرو به یک آدرس جعلی هدایت کردند.

با اینکه قراردادهای هوشمند بکاند مورد تعرض قرارنگرفته بودند؛ اما کاربرانی که به رابط کاربری جعلی متصل شدند، ناآگاهانه تراکنشهایی را تأیید کردند که کیف پولهایشان را خالی میکرد. این حادثه یک آسیبپذیری بزرگ در دیفای را برجسته کرد؛ اگرچه زیرساخت بلاکچین امن است، اما اتکا به سرویسهای وب متمرکز مانند DNS زمینه نفوذ مهاجمان را فراهم میکند.

یکی از ترفندهای مهاجمان زنجیره تامین، تکنیکی بهنام سردرگمی وابستگی یا حمله Dependency Confusion است. در این روش، نسخه جعلی از یک پکیج داخلی در مخازن عمومی بارگذاری میشود. اگر سیستم توسعهدهنده به اشتباه نسخه جعلی را نصب کند، مهاجمان از طریق درب پشتی به برنامههای او دسترسی پیدا میکنند.

تاثیر حملات زنجیره تامین بر پروژههای کریپتو

حملات زنجیره تامین پیامدهای متعددی دارند که مهمترین آنها عبارتند از:

- از دست رفتن دارایی و سرمایه: مهاجمان با تزریق کدهای مخرب میتوانند کلیدهای خصوصی را سرقت کنند، مسیر تراکنشها را تغییر دهند یا از نقاط ضعف کیفپولها سوءاستفاده کنند. تمام این موارد منجر به ضرر مالی مستقیم برای کاربران و پلتفرمها میشود.

- آسیب به اعتبار پروژه: حتی اگر یک عنصر بهخطر بیفتد، اعتماد کاربران، سرمایهگذاران و شرکا خدشهدار میشود. پروژههایی که ناامن تلقی شوند، رشد و توسعه خود را از دست میدهند و اعتبارشان بهشدت کاهش مییابد.

- پیامدهای قانونی و نظارتی: نقضهای امنیتی معمولا باعث جلب توجه نهادهای نظارتی میشوند، بهویژه زمانی که دارایی کاربران تحتالشعاع قرار بگیرد. این وضعیت ممکن است به اقدامات قانونی، بازرسیهای اجباری و حتی تعطیلی اجباری پلتفرمها منجر شود.

- اختلال در خدمات: این حملات ممکن است باعث مشکلات فنی جدی شوند و پلتفرم را مجبور به توقف موقت عملیات، بازگرداندن کد یا انجام اصلاحات فوری کنند. بههرحال، چنین وضعیتی باعث کند شدن روند توسعه و عملکرد پلتفرمها میشود.

- تاثیر گسترده بر اکوسیستم: اگر مؤلفههای پرکاربرد مانند کتابخانههای npm یا APIها آلوده شوند، ممکن است حمله به پروژههای متعددی سرایت کند و خسارات کلانی را در سراسر اکوسیستم ارزهای دیجیتال به بار بیاورد.

چطور از حملات زنجیره تامین در ارزهای دیجیتال جلوگیری کنیم؟

حملات زنجیره تامین در حوزه کریپتو اغلب بهصورت پنهان و غیرمستقیم به مؤلفههای مورد اعتماد مانند کتابخانهها، APIها و ابزارهای زیرساختی نفوذ میکنند. با توجه به ماهیت غیرمستقیم این حملات، پیشگیری از آنها مستلزم اقدامات پیشگیرانه مستمر در تمام مراحل توسعه و عملیات پروژه است. در ادامه، مهمترین روشهای محافظت در برابر حمله زنجیره تامین را بررسی میکنیم:

- مدیریت کد و وابستگیها: توسعهدهندگان پروژههای کریپتویی باید تنها از سرویسها و خدمات منابع معتبر و تاییدشده استفاده کنند. قفل کردن نسخه بستهها و بررسی صحت فایلها با استفاده از الگوریتمهای چکسام، میتواند از تغییرات غیرمجاز جلوگیری کند. بازبینی منظم وابستگیها، بهویژه آنهایی که به عملکردهای حساس دسترسی دارند، اهمیت زیادی دارد. حذف بستههای قدیمی یا بلااستفاده نیز به کاهش ریسک کمک میکند.

- امنیت زیرساخت: مسیرهای یکپارچهسازی مستمر و استقرار مستمر (CI/CD) را با کنترلهای دسترسی دقیق و احراز هویت چندعاملی ایمن کنید. از امضای کد برای تایید اصالت نرمافزار ساخته شده استفاده کنید. همچنین برای شناسایی زودهنگام هرگونه دستکاری، روی تنظیمات DNS، حسابهای ثبتکننده دامنه و سرویسهای هاست نظارت مداوم داشته باشید. درنهایت، برای جداسازی کدهای خارجی از سیستمهای حیاتی از محیطهای ساخت ایزوله استفاده کنید.

- مدیریت ریسک فروشنده و شخص ثالث: امنیت تمام شرکای خارجی مانند سرویسهای حضانتی، اوراکلها و ارائهدهندگان خدمات را بهدقت ارزیابی کنید. تنها با فروشندگانی همکاری کنید که شفافیت دارند، آسیبپذیریها را افشا میکنند و گواهیهای امنیتی معتبری دارند. همچنین بهتر است برای مقابله با خطرهای ناشی از بهخطر افتادن یک فروشنده، برنامههای جایگزین داشته باشید تا در صورت بروز حادثه پروژه بتواند بدون اختلال به فعالیت ادامه دهد.

- هوشیاری جامعه و حاکمیت: داشتن یک جامعه توسعهدهنده آگاه به مسائل امنیتی، مسئله بسیار مهمی است. با تشویق به بازبینی کد توسط همتایان و راهاندازی برنامههای باگ بانتی (Bounty programs) میتوانید این فرهنگ را تقویت کنید. مشارکت در پروژههای متنباز را ترویج دهید؛ اما درعین حال حاکمیت شفاف و مسئولانه را نیز حفظ کنید. تمام ذینفعان از جمله توسعهدهندگان، کاربران و شرکای فنی باید بهصورت مستمر با روشهای جدید حملات و شیوههای صحیح واکنش و مقابله با آنها آشنا شوند. آموزش مستمر، یکی از موثرترین ابزارها برای پیشگیری از آسیبهای امنیتی است.

جمعبندی

حمله زنجیره تامین در ارزهای دیجیتال زمانی رخ میدهد که هکرها بهجای حمله مستقیم به یک پروژه، به مؤلفههای شخص ثالثی مانند کتابخانهها، APIها یا ابزارهای زیرساختی نفوذ میکنند. این حملات ممکن است منجر به پیامدهای جدی مانند سرقت داراییها، افشای دادههای حساس، اختلال در قراردادهای هوشمند و خدشهدار شدن اعتبار پروژه شوند. پروژهها برای مقابله با این تهدید باید فراتر از کدنویسی امن فکر کنند؛ مدیریت دقیق وابستگیها، استفاده از منابع معتبر، پایش دائمی زیرساختهای توسعه، ارزیابی مداوم شرکای شخص ثالث و ایجاد فرهنگ امنیتمحور در میان جامعه توسعهدهندگان، گامهای مهمی برای کاهش ریسکهای حملات زنجیره تامین هستند.

source